常見的網絡準入控制方式詳細對比

準入控制NAC概述

隨著計算機技術和網絡通信技術的發展、應用的日趨復雜,計算機終端已不再是傳統意義上我們所理解的“終端”,它不僅是網線所連接的PC,還包括手機、PAD等各類新式的移動設備。這些形形色色的終端給信息安全工作帶來了巨大挑戰:類型眾多,以各種方式接入;并且是大部分事物的起點和源頭:是用戶登錄并訪問網絡的起點、是用戶訪問Internet的起點、是應用系統訪問和數據產生的起點、更是病毒攻擊、從內部發起惡意攻擊和內部保密數據盜用或失竊的源頭。因此,終端安全管理對每個企業來說都極其重要,只有通過完善的終端安全管理才能夠真正從源頭上控制各種事件的啟始、遏制由內網發起的攻擊和破壞。

在內網安全管理中,準入控制是所有終端管理功能實現的基礎所在,采用準入控制技術能夠主動監控桌面電腦的安全狀態和管理狀態,將不安全的電腦隔離、進行修復。準入控制技術與傳統的網絡安全技術如防火墻、防病毒技術結合,將被動防御變為主動防御,能夠有效促進內網合規建設,減少網絡事故。

常見的網絡準入控制技術

網關準入控制

在接入終端和網絡資源(如:服務器/互聯網出口)之間,設置一個網關,終端只有通過網關的驗證和檢查后,才能訪問網關后面的資源;實際上網關準入控制只是防火墻功能的一個擴展,可以認為是網絡準入控制中的一種特殊形式,絕大多少傳統的防火墻廠商都提供該類解決方案。

注:

1、Cisco NAC的NAC-L3-IP解決方案可以用路由器作為網關完全替代網關準入控制解決方案;

2、NACC的串行模式也可以完全替代網關準入控制解決方案。

802.1x準入控制

802.1X協議是一種基于端口的網絡接入控制協議。基于端口的網絡接入控制,是指在局域網接入設備的端口這一級對所接入的用戶設備進行認證和控制。連接在端口上的用戶設備如果能通過認證,就可以訪問局域網中的資源;如果不能通過認證,則無法訪問局域網中的資源,支持多網絡廠商,可在網絡交換機和無線AP上實現。

802.1X認證系統使用EAP來實現客戶端、設備端和認證服務器之間認證信息的交換。在客戶端與設備端之間,EAP協議報文使用EAPOL封裝格式,直接承載于LAN環境中;在設備端與RADIUS服務器之間,可以使用兩種方式來交換信息:一種是EAP協議報文由設備端進行中繼,使用EAPOR封裝格式承載于RADIUS協議中;另一種是EAP協議報文由設備端進行終結,采用包含PAP或CHAP屬性的報文與RADIUS服務器進行認證交互。

Cisco EOU準入控制

Cisco EOU架構的特點:與網絡設備緊密集成的準入控制;多種類型的網絡設備均支持準入控制;接入認證統一用Radius來控制,擴展、管理方便;Cicso EOU是一個準入控制架構平臺,目的是讓其它廠商在此平臺上構建用戶的桌面安全管理系統;Cisco EOU本身不提供準入控制以外的功能與特性,例如:補丁管理、軟件分發等。Cisco EOU實現準入控制的三種方式:NAC-L2-802.1x,NAC-L2-IP,NAC-L3-IP

Leagsoft NACC準入控制

NACC是聯軟科技擁有自主知識產權的硬件準入控制設備,基于EAP over UDP協議,專為解決非802.1X網絡環境下的網絡準入控制問題。NACC有兩種工作模式。

第一種,策略路由模式:

策略路由是一種比基于目標網絡進行路由更加靈活的數據包路由轉發機制。應用了策略路由,路由器將通過路由圖決定如何對需要路由的數據包進行處理,路由圖決定了一個數據包的下一跳轉發路由器。

第二種,端口鏡像模式:

端口鏡像(portMirroring)把交換機一個或多個端口(VLAN)的數據鏡像到一個或多個端口的方法。

NACC為了解決非802.1X網絡環境準入,適用如下場景:

1、接入層網絡環境復雜,HUB設備數量多且不易管理;

2、網絡交換機只支持端口鏡像環境;

3、支持企業VPN接入;支持無線、有線等復雜網絡環境;

4、支持特殊網絡環境:MPLS VPN多域;

5、支持一臺設備同時支持多個隔離網接入;

6、支持NAT接入檢測。

--------以下技術,只是Agent強制安裝技術,不屬于真正的準入控制技術----------

DHCP準入控制

終端連接到網絡時,DHCP服務器給終端分配一個臨時的IP和路由,使得終端只能訪問有限的資源,終端通過安全檢查之后,重新獲取一個IP,此時可以正常訪問網絡,DHCP類型不是真正意義上的準入控制,Microsoft的NAP最初采用此解決方案,NAP后來又支持802.1x, IPsec等。

ARP干擾準入控制

通過ARP干擾實現準入控制,制造IP地址沖突,技術實現簡單;利用了ARP協議本身的一些缺陷,終端可以通過自行設置本機的路由、ARP映射等繞開ARP準入控制;無需調整網絡結構,需要在每個網段設置ARP干擾器;過多的ARP廣播包會給網絡帶來諸多性能、故障問題,國內部分小廠商支持,適合小型網絡。

常見的網絡準入控制技術對比表

|

產品類別 |

管控能力及范圍 |

優勢 |

劣勢 |

|

802.1X |

高,管控到內網入口 |

1.802.1x是一個國際標準,多個廠商支持 |

1.只有通過LAN接入才能做準入控制,VPN/Wirelesss不行 2.許多網絡交換機、HUB不支持802.1x協議 |

|

Cisco EOU |

高,管控到內網入口 |

1.支持交換機、路由器、VPN多種類型設備等等 2.允許設置例外,如網絡打印機 |

1.Cisco的解決方案,其它廠商網絡設備不支持 |

|

NACC |

高,管控到內網入口 |

1.路由模式:屬于限制認證方式,認證不通過則限制訪問,管控非常全面,支持雙機熱備 2.端口鏡像模式:全旁路模式,無網絡瓶頸、網絡故障風險,零網絡 改造 3.NAT模式:全旁路模式,能夠將分支結構中NAT環境下的客戶端設備通過一種強制手段安裝安全助手,彌補之前無法管理NAT下終端設備的情況,可區分多種認證狀態 4.網橋模式:對網絡的修改較小,支持Bypass功能 |

1.路由模式: 4.網橋模式 單點故障 網絡瓶頸 |

|

網關類準入 |

中,網關之下無法管控 |

1.網絡設備、網絡結構沒有關系 2.部署相對比較簡單 |

1.可靠性問題,如果設備發生故障,怎么辦? |

|

DHCP型 |

中高,適合小型網絡 |

1.網絡兼容性好,一體化DHCP準入控制產品實施較為方便 2.費用低,通過更換DHCP服務器軟件即可實現 |

1.不適用于大規模網絡 |

|

ARP干擾 |

弱,單個網段管控 |

技術簡單,實現成本低 |

1.在網絡上產生ARP廣播,可能會影響網絡的正常運行 |

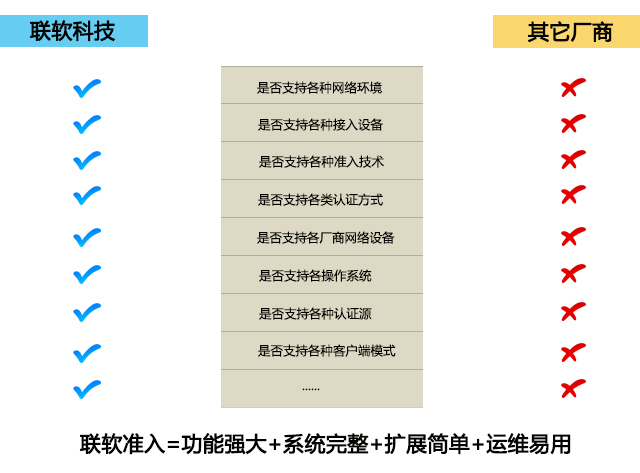

聯軟準入控制與其他廠商的對比

選擇聯軟準入控制,不單是做設備入網的接入管控,更是搭建一個全方位安全防護體系的基礎,在技術高速發展和業務靈活多變的今天,讓選擇更有選擇!