小心!愿者上鉤

根據IBM《2020年X-Force威脅情報指數》顯示,2019年企業遭受的非法攻擊中,釣魚郵件已經連續兩年成為頭號黑客初始攻擊媒介,占比31%。而這一手段在近年來的“網絡攻防演練行動”中尤為明顯,因企業員工眾多,安全意識薄弱,攻擊方可以通過swaks偽造管理員發送釣魚郵件,或者編造一個理由加密發送一個宏病毒等方式快速進入企業內部。

釣魚郵件常見攻擊形式

釣魚郵件是一種利用社會工程手法的攻擊手段,其關鍵點在于對受攻擊者心理狀態的掌握以及受攻擊者的疏忽程度。對于常見的攻擊形式主要有以下兩種:

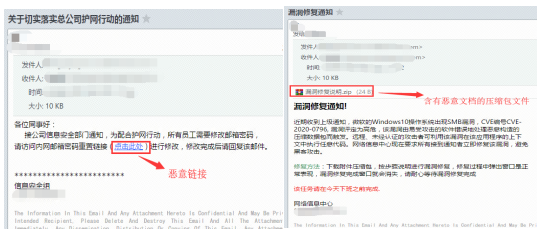

1、惡意鏈接

通過在郵件正文中放入一個惡意誘導鏈接,誘導用戶進行點擊,鏈接后面是一個偽造的網站,可能是一個惡意程序下載或者一個用于偽造的登錄入口等。

2、附件藏毒

攻擊者的payload含在郵件附件里,載體中包含有惡意文檔、圖片、壓縮包、腳本程序等。攻擊者會使用一些偽裝手段避免攔截或識破,如使用超長文件名隱藏后綴或使用RLO技術進行文件名欺騙等。

釣魚郵件傳統檢測方法

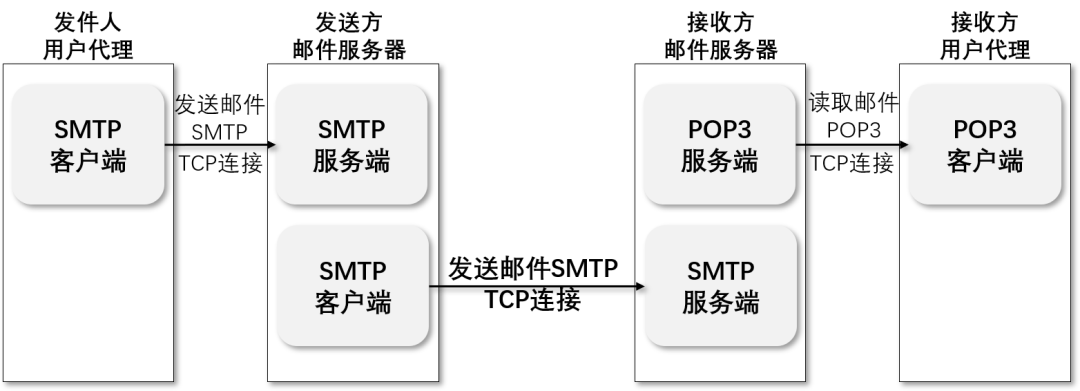

根據郵件的發送和接收過程,對釣魚郵件的檢測通常有兩種方法:

1、 郵件網關檢測

通過在郵件網絡入口部署郵件網關型產品,通過定義規則對已知釣魚郵件進行過濾,包括定義規則庫、特征庫、郵件頭檢測、黑白名單、頻率檢測、超鏈接檢測、域名檢測等。

2、 終端殺毒軟件檢測

殺毒軟件利用病毒庫和對郵件附件的掃描功能對已知釣魚郵件進行檢測。擁有威脅情報能力和沙箱能力的殺毒軟件通過威脅情報碰撞郵件附件MD5信息和惡意URL信息,并對可疑的文件投放到沙箱中進行動態檢測。

針對傳統釣魚郵件的防御,通過以上兩種方法已經可以實現大多數的檢測。但從根本上看,兩種方法還是通過傳統規則特征的形式進行識別,并且缺乏對攻擊方式溯源的能力,而在“網絡攻防演練行動”中的攻擊,或對企業針對性的攻擊時,攻擊者往往會利用各種0day攻擊、無文件攻擊、特征庫繞過等手段,使傳統檢測手段形同虛設。同時,企業也需要深入了解攻擊路徑,及時彌補漏洞。

聯軟UniEDR:基于行為分析的釣魚郵件檢測

釣魚郵件的攻擊最終是要落地到員工終端上進行操作的,根據這一特點,聯軟UniEDR通過對終端內部多行為進行關聯分析實現,補充了傳統檢測手段的不足。

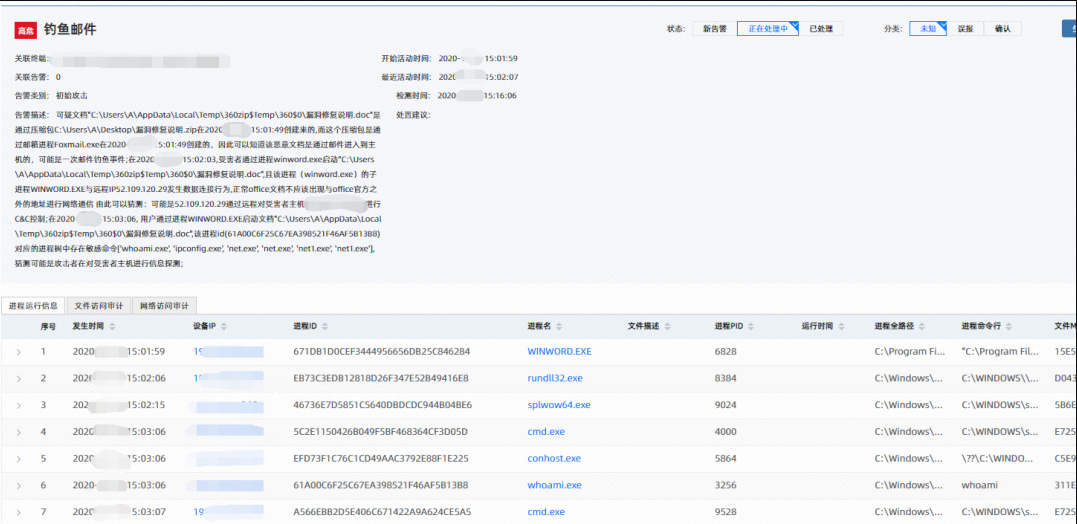

以下是聯軟UniEDR終端檢測與響應系統捕獲的一起通過郵件附件釣魚的真實事件:

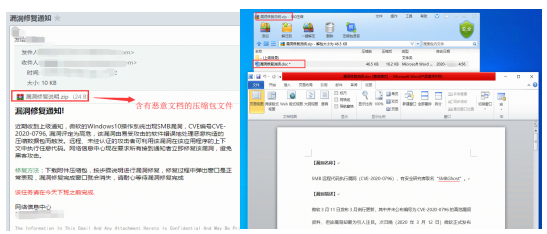

1、攻擊者向內網散布釣魚郵件,郵件偽裝成漏洞修復通知,攻擊者利用這一點誘使用戶下載惡意壓縮包文件。

2、用戶解壓文件后點擊《漏洞修復說明.doc》,包含在Word文檔里的宏病毒開始運行。

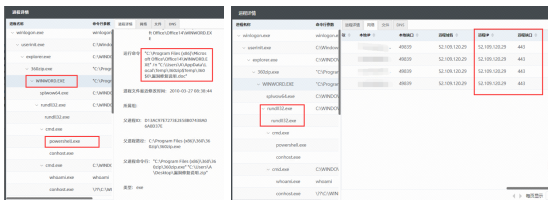

聯軟UniEDR系統通過對終端進程行為、網絡行為的監控,發現WINWORD.EXE啟動rundll32.exe,并與遠程網絡52.109.120.29進行了連接。

3、而后,又通過調用Powershell.exe和whoami.exe進程進行環境探測,利用net命令新建賬戶hacker做持久化攻擊。

4、 根據對文件“漏洞修復說明.doc”進行溯源分析,發現是由Outlook郵件客戶端下載而來,認定是一起郵件釣魚事件。并根據告警事件生成安全告警詳情報告,通知管理員進一步作決策。

從事件中可以看出,聯軟UniEDR可以通過全量、深度的終端數據采集,對終端發生的行為數據關聯分析,發現各行為間關聯關系,利用威脅檢測模型,識別郵件釣魚行為,并可視化的展現攻擊過程和路徑。

面對釣魚郵件的威脅時,聯軟UniEDR系統不僅可以快速檢測釣魚郵件攻擊,并且由于聯軟UniEDR系統是基于聯軟EPP終端安全管理系統的一體化平臺,威脅處置后,還可利用EPP終端安全管控系統即時針對性修復漏洞,規范終端行為,通過消息通知、屏保、壁紙等手段,提高員工安全意識。